从现在知道的信息来看,应该还是ARM架构,除了ARM也没什么适合移动端的新架构。

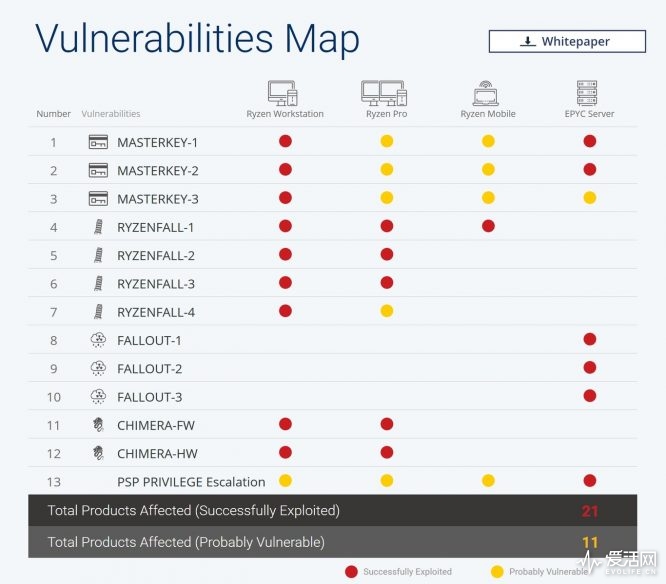

英特尔Meltdown和Spectre两大漏洞一时间让整个安全行业动荡不安,AMD对自家处理器没有相似漏洞的自信刚坚持不到一年,就被一家以色列安全公司CTS Labs发布的白皮书打脸。白皮书中阐述AMD处理器安全问题不少,光漏洞就高达12个。

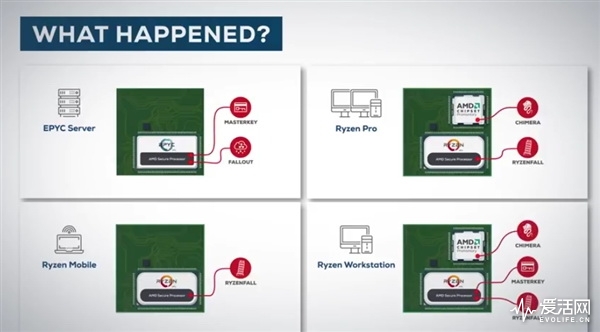

此次涉及漏洞的芯片包裹Ryzen,EPYC,Ryzen Pro和Ryzen Mobile四个阵营,照理说漏洞应该在通知AMD的90天之后才会对外披露,但这家CTS Labs仅仅在通知AMD 24小时之后直接向外公开漏洞详情,而且没有说明缩短时间的原因。

目前AMD尚未确认白皮书中提出的漏洞是否属实,只是在官方网站发表声明安全是首要任务,相关的芯片漏洞他们会在第一时间给予解决方案。

有趣的事还有CTS Lab成立于2017年,这是他们成立以来第一份公开报告。设计的漏洞包括破解安全启动、私有秘钥泄密、打通虚拟机和物理主机以及通过网络芯片组直通主板BIOS,所有可利用漏洞累计多达12个。

不过CTS Labs并没有在公开的白皮书中公布漏洞细节,似乎希望以此打响自己的名头之外,也给AMD留下足够的时间修复。无论如何,这件事告诉我们完全安全的处理器芯片在当下是不存在的。

要发表评论,您必须先登录。

CTS Labs违反安全业界90天披露的规则,不给厂商修复的时间,估计主要目标是打压amd