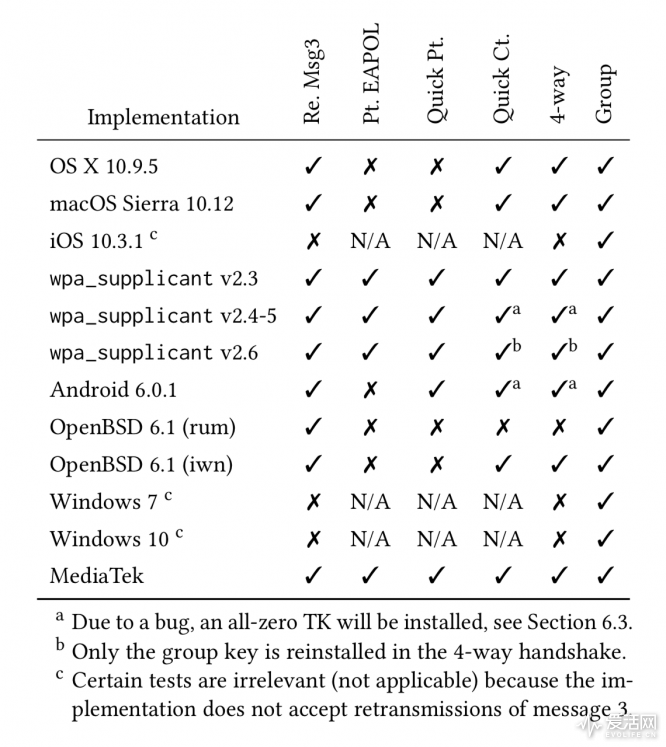

在实际攻击中,有两个例子很有趣,即 iOS 和 Windows 系统,它们不接受 Msg3 信息的重传(如下图第二列 Re.Msg3 所示)。这样一来,上面提到的 KRACK 攻击岂不是无效了?因为不接受 Msg3 重传,也就几乎破坏了 KRACK 攻击的立足点。不过这篇 paper 依旧花篇幅介绍了 802.11R Fast BSS Transistion(FT) 握手过程中,针对 AP 的 KRACK 攻击,也能令 iOS 和 Windows 投降(802.11R FT 是为了减少客户端从相同网络下的一个 AP 漫游到另一个 AP 的切换时间而设的)。这么看来,就针对 iOS 和 Windows 的攻击,KRACK 还是比较受限的(不过似乎也受到 GTK 群组密钥握手攻击的影响)。

等一等,不是说所有 WiFi 设备都受影响吗?怎么还会存在不接受 Msg3 重传的奇葩?不是 802.11 规定的吗?的确,iOS 和 Windows 这部分的具体实施方案违反了 802.11 标准。从这个角度来看,在某些更细致的实施方案中,违反标准的存在也并不奇怪。

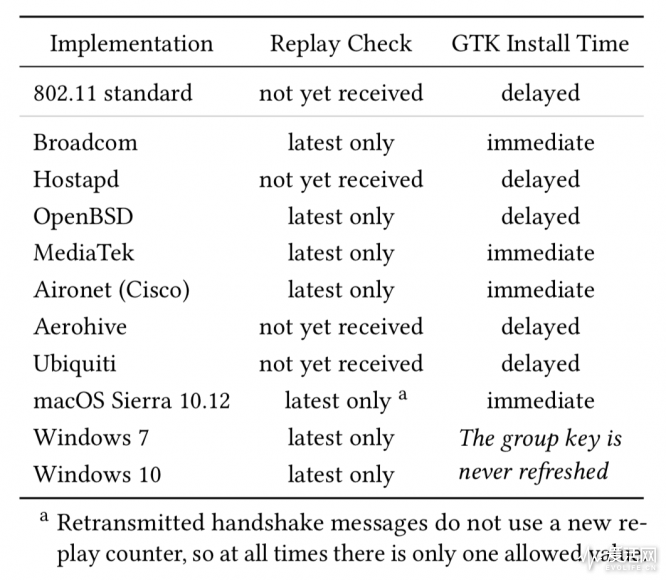

针对具体实施方案差异导致的不同后果,除了 iOS 这类特例,还有个例子。在进行 KRACK 攻击的过程中,攻击者作为中间人,致使 AP 收不到客户端发出的 Msg4。在攻击阶段性完成后,攻击者仍然需要将 Msg4 再转发给 AP(因为要进行后续通讯信息的窃听,就需要完成四次握手,回看本文的第二张表格,阶段 4),从我们的常识来判断,这个转发过程其实是会遇到困难的,因为转发的 replay 计数器可能不是最新的。

但 802.11 标准中提到,AP 可以接受四次握手过程中的任意 replay 计数,不需要是最新的(此外,802.11 标准中还提到,初始四次握手的 Msg4 需要以明文发送,但几乎所有客户端都会采用加密方式发送)。上面这张表格的第二列,列出了不同产品在 replay 技术检查方面是否要求最新 replay 计数。

这些例子其实是为了说明,针对 802.11i 的具体实施方案存在各种差别。所以我们才说,在这次的安全事件中,Android 在消费用户中显然更容易被攻击。但也因为这些实施方案差别,不同产品应对 KRACK 攻击时的耐受性各不相同,如 macOS 的攻击条件就相对苛刻。也因为实施方案差异,各厂商都以很快的速度推出了自己的补丁,修复了可能被 KRACK 攻击的情况。

针对 KRACK 攻击的缓解方案,研究人员的建议主要在于,数据保密性协议的实施方案,要求检查密钥是否已经安装——如果已经安装则不再重置相应随机数和 replay 计数器,密钥仅安装一次。所以即便是协议漏洞,这次的安全问题不算太大。

值得一提的是,漏洞的存在性是一回事,攻击难度又是另外一回事。比如信息安全领域具有奇幻色彩的边信道(side-channel)攻击,在实验室中可以不计成本的方式,用电子探针获取电、磁、热特性实施攻击,但这种攻击方式很多情况下的成本之高,是一般黑客根本无力承担的;再比如理论上一直都存在针对存储介质的比特位翻转攻击,在普通人看来都只能是天方夜谭。

KRACK 攻击在解决安全研究者提到的诸多实际操作问题后,在“解密数据”和“窃取敏感信息”的问题上,还面临很大的挑战。比如说现如今大量 web 和 App 连接采用 HTTPS 加密的方式,其加密的层级和 WPA/WPA2 不一样,也就是说即便解开了 WPA2 加密,还有另外层级的加密等着攻击者去解——即便的确有绕过 HTTPS 实施方案的先例,这就又得费一番功夫了,更何况如果加上 VPN 的加持呢…要说窃取支付宝密码这件事,仅靠 KRACK 攻击,恐怕还差得非常远。

而在更具体的攻击过程中,研究人员还提到,利用其攻击 PoC 脚本的可靠性是存在空间上的限制的:

“如果受害者离真实网络(也就是 AP)非常近,那么脚本可能会不起作用,因为受害人此时直接和真实网络进行通讯。”

毕竟研究人员提出,“中间人攻击”的方案主要还是依托于建立一个恶意 AP 来欺骗受害者连接的。敢情到要攻击你家 WiFi,还得首先闯进你家去才行啊。在此可考虑的攻击场景:你的某个朋友最近行为举止怪异,穿着打扮黑暗,印堂发黑,经常在屏幕前码代码,某一天他去你家,口袋里还装个古怪的小玩意儿,也不告诉你要干嘛——别怀疑,他正在进行 KRACK 攻击。作为一个纸上谈兵的人,本文纯粹为喜好探寻原理的人准备。

不过最后还是要说:当代网络攻击通常都是以组合拳的方式进行的,KRACK 即便对攻击条件有一定的要求,却也可以作为全套攻击方案中的一个环节——作为攻击链中的一部分存在后,还可以产生更大的危害。不过其存在价值在我看来,可能更偏重于针对明确目标的窃听攻击,以窃取信息为目的(比如针对企业);或配合其他攻击产生危害。一个实际可行的攻击场景:比如说广播模式下的 NTP(网络时间协议),在此模式下,客户端初始化后监听广播 NTP 包来同步时钟。KRACK 攻击在此可以让客户端的时间凝固(对 NTP 广播帧进行 replay),这样一来可进一步对 TLS 证书、DNSSEC、Kerberos 认证、比特币等造成影响。

无论如何,为安全考虑,任何实际存在的安全问题,而且是已经被证明行之有效的攻击方案,都应该得到重视。所以苹果、谷歌、微软之类的厂商都以较快的速度为终端产品推出了修复 KRACK 攻击的补丁,所有用户都应该第一时间打上补丁——至于 AP 端,家中的无线路由器、WiFi 放大器等 AP 设备也都应该第一时间安装厂商所推的新版固件,比如 360 似乎在漏洞出现的 2 天内就为路由器和扩展器产品推了专门的固件补丁。另外,老生常谈的那几样,不明来源的 WiFi 不要连接,使用公共 WiFi 时也需要谨慎。

据说 WiFi 联盟对此已经有了测试计划。他们打算在其全球认证实验室网络中对漏洞进行测试,为 WiFi 联盟成员提供漏洞检测工具,向设备制造商通告漏洞细节,告知用户安装最新安全补丁的重要性。有趣的是,这份 paper 的作者早在 7 月份将漏洞上报给 OpenBSD,OpenBSD 最早发布补丁,而且是在所有人都不知道的情况下默默发布的 [5]。

WPA2 有漏洞并不可怕,数字世界的任何位置理论上都存在缺陷。判断某个系统安全与否的标准在于:攻击某资产,所需耗费的成本,已经超过资产本身的价值;或攻击不具有简单可复制性(如大部分攻击都是首次攻击投入成本大,后续攻击成本越来越小或几乎零成本,如 iOS 越狱),我们就可以认为这个系统是安全的。

参考来源:

[1]Linux 设备 TCP 连接的有趣漏洞:传说中的 Off-Path 劫持, http://www.freebuf.com/column/133862.html

[2]Hacking GSM A5 crypto algorithm by using commodity hardware, http://securityaffairs.co/wordpress/52666/hacking/gsm-crypto-hacking.html

[3]The Crisis of Connected Cars: When Vulnerabilities Affect the CAN Standard, http://blog.trendmicro.com/trendlabs-security-intelligence/connected-car-hack/

[4]Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2, https://papers.mathyvanhoef.com/ccs2017.pdf

[5]OpenBSD Errata: August 30th, 2017, https://marc.info/?l=openbsd-announce&m=150410604407872&w=2

要发表评论,您必须先登录。

安卓7.0之后的版本对指令加密了吗?